Die Microsofts Update Health Tools (KB4023057) – Deutsch "Integritätstools – Windows Update Service-Komponenten" war in der Version 1.0 angreifbar und ermöglichte Remote Code Execution-Angriffe. In der Version 1.1 sind zumindest Systeme für den EU-Bereich geschützt, wenn ich es richtig interpretiere. Die Schwachstellen sind nun beseitigt.

Die Microsofts Update Health Tools (KB4023057) – Deutsch "Integritätstools – Windows Update Service-Komponenten" war in der Version 1.0 angreifbar und ermöglichte Remote Code Execution-Angriffe. In der Version 1.1 sind zumindest Systeme für den EU-Bereich geschützt, wenn ich es richtig interpretiere. Die Schwachstellen sind nun beseitigt.

Die Microsofts Update Health Tools

Microsoft Update Health Tools wird sowohl für Windows-Consumer- als auch für kommerzielle Geräte über Windows Update als Update KB4023057 angeboten.

- Auf Windows-Consumer-Geräten trägt dieses Update laut Microsoft zur Wiederherstellung des reibungslosen Funktionierens von Windows Update bei.

- Für kommerzielle Geräte wird dieses Update für den WUfB-Bereitstellungsdienst (Windows Update for Business) zum Verwalten von Feature- und Qualitäts-Updates empfohlen.

Die Microsoft Update-Integritätstools sind erforderlich, um Sicherheitsupdates über Microsoft Intune und Microsoft Graph zu beschleunigen.

Microsoft schreibt hier, dass dieses Update automatisch installiert werden sollte, sobald ein Gerät mit Windows Updates-Diensten verbunden ist und automatische Updates zulässt. Fehlen die Update Health Tools, lassen sich diese aus dem Microsoft Download Center herunterladen und installieren.

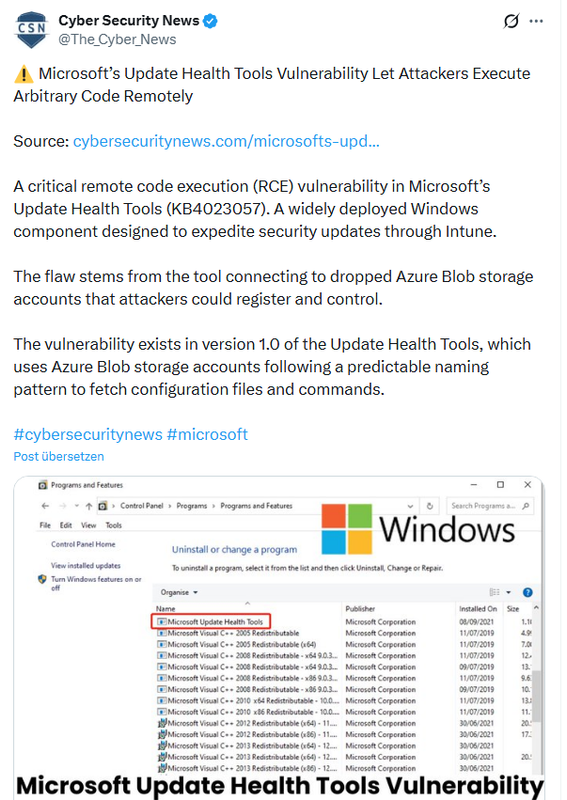

RCE-Schwachstelle in Update Health Tools

In der Version 1.0 enthielten die Update Health Tools eine gravierende RCE-Schwachstelle, wie ich die Tage in nachfolgendem Tweet gesehen habe. Cyber Security News hat es hier aufgegriffen – der Originalbericht When Updates Backfire: RCE in Windows Update Health Tools der Sicherheitsforscher von Eye ist bereits am 20. Nov. 2025 erschienen.

Anfang 2025 gab es einen Bericht von WatchTowr über verwaiste AWS S3-Buckets, die von Angreifern übernommen und missbraucht werden konnten. Die Sicherheitsforscher fragten sich, wie viele aufgegebene Azure Blob Storage-Konten unbemerkt übernommen und missbraucht werden können? Bei einer Suche und Überwachung den DNS-Verkehr auf den eigenen Windows-Rechnern wurden die Forscher von Eye häufiger als erwartet fündig.

Die Microsoft Update Health Tools (KB4023057), die eigentlich zum Schutz von Windows-Rechnern gedacht sind, ermöglichen durch die Wiederverwendung verlassener Azure-Blobs tatsächlich eine Remote-Codeausführung (RCE). Microsofts Ziel, Sicherheitsupdates über Intune zu beschleunigen, ist zwar gut gedacht, war aber schlecht gemacht. Aufgrund eines Konfigurationsfehlers waren viele Geräte gefährdet: Angreifer konnten Remote die Ausführung beliebigen Codes auslösen.

Im Beitrag When Updates Backfire: RCE in Windows Update Health Tools erklären die Sicherheitsforscher, wie sie dieses Problem entdeckt haben, wie Microsoft darauf reagiert hat und was Administratoren tun können, wenn Geräte noch immer anfällig sind.

Die Schwachstelle besteht in Version 1.0 der Update Health Tools (derzeit wird die Version 1.1 verteilt). Diese verwenden Azure Blob-Speicherkonten, zum Abrufen von Konfigurationsdateien und Befehlen.

Problem ist, dass dies mit einem vorhersehbaren Benennungsmuster (payloadprod0…. bis payloadprod15.blob.core.windows.net) erfolgte. Die Sicherheitsforscher von Eye Security stellten fest, dass Microsoft 10 der 15 Speicherkonten nicht registriert und ungenutzt gelassen hatte.

Nach der Registrierung dieser von Microsoft nicht registrierten Endpunkte beobachteten die Forscher innerhalb von sieben Tagen über 544.000 HTTP-Anfragen von fast 10.000 einzelnen Azure-Mandanten weltweit.

Der uhssvc.exe-Dienst der Tools (Aufruf unter C:\Program Files\Microsoft Update Health Tools), forderte aus mehreren Unternehmensumgebungen diese Anfragen an. Über die Funktion ExecuteTool des Tools ist die Ausführung von durch Microsoft signierten Binärdateien möglich.

Angreifer hätten bösartige JSON-Payloads erstellen können, die auf legitime Windows-Ausführungsdateien wie explorer.exe verweisen. Dies hätte ein gewisses Missbrauchspotential ermöglicht. Die Untersuchung der Sicherheitsforscher bezieht sich auf die ursprüngliche Version 1.0 der Tools, für die die Sicherheitsforscher den genutzten Angriffsvektor beschreiben, Beweise aus der realen Telemetrie vorlegen und aufzeigen, wie neuere Versionen der Tools versucht haben, die Lücke zu schließen.

Die neuere Version 1.1 implementiert unter devicelistenerprod.microsoft.com einen Webdienst, der die Probleme vermeidet. Problem ist, dass Optionen für die Abwärtskompatibilität weiterhin Systeme gefährden könnten. Eye Security die Sicherheitslücke am 7. Juli 2025 an Microsoft gemeldet und das Ganze wurde durch Microsoft am 17. Juli 2025 bestätigt. Details lasen sich dem verlinkten Artikel von Eye entnehmen.