In Windows 11 und Windows Server 2025 soll der Credential Guard das Abfließen von Anmeldedaten verhindern. Sicherheitsforscher haben nun gezeigt, dass sich der Credential Guard in Windows austricksen lässt und weiterhin Anmeldedaten preisgeben kann. Angreifer können NTLMv1-Anmeldeinformationen abrufen. Microsoft teilte den Sicherheitsforschern nach der Meldung mit, dass man das nicht fixen werde.

In Windows 11 und Windows Server 2025 soll der Credential Guard das Abfließen von Anmeldedaten verhindern. Sicherheitsforscher haben nun gezeigt, dass sich der Credential Guard in Windows austricksen lässt und weiterhin Anmeldedaten preisgeben kann. Angreifer können NTLMv1-Anmeldeinformationen abrufen. Microsoft teilte den Sicherheitsforschern nach der Meldung mit, dass man das nicht fixen werde.

Hintergrund: Credential Dumping

Credential Dumping ist eine Technik, mit der Angreifer versuchen, Anmeldedaten (Credentials) zu extrahieren, um sich Zugang zu Konten und Anmeldedaten eines Systems, in der Regel in Form eines Hash-Werts oder eines Klartext-Passworts, zu verschaffen. Anmeldedaten können aus dem Cache, dem Speicher oder Strukturen des Betriebssystems extrahiert werden.

Diese Anmeldedaten (Credentials) lassen sich dann für laterale Bewegungen im Netzwerk und den Zugriff auf abgesicherte Systeme und die dort gespeicherten Informationen verwenden. Credential Dumping ist nach wie vor eine der effektivsten Techniken, die sowohl von Angreifern als auch von Red-Teamern eingesetzt wird, um nach einer Exploitation in Windows-Umgebungen lateral vorzugehen.

Windows Credential Guard verspricht Schutz

Ein Hauptziel solcher Angriffe ist der LSASS-Prozess, der NTLM- und Kerberos-Anmeldedaten speichert. Aufgrund des Ausmaßes dieser Bedrohung hat Microsoft 2015 mit Windows 10 den Credential Guard eingeführt, um Anmeldedaten und Geheimnisse durch Isolierung mit Virtualization-Based Security zu schützen. Bei der Funktion des Credential Guard handelt es sich um eine virtualisierungsbasierte Isolationstechnologie für LSASS (Local Security Authority Subsystem Service), die Angreifer daran hindert, Anmeldedaten zu stehlen, die für Pass-the-Hash-Angriffe verwendet werden könnten.

Der Credential Guard verhindert, dass Angreifer die in LSASS gespeicherten Anmeldedaten auslesen können, indem LSASS in einem virtualisierten Container ausgeführt wird, auf den selbst Benutzer mit SYSTEM-Rechten keinen Zugriff haben. Das System erstellt dann einen Proxy-Prozess namens LSAIso (LSA Isolated) für die Kommunikation mit dem virtualisierten LSASS-Prozess. Ab Windows 10 Version 20H1 ist Credential Guard nur in der Enterprise-Edition des Betriebssystems verfügbar.

Windows Credential Guard versagt

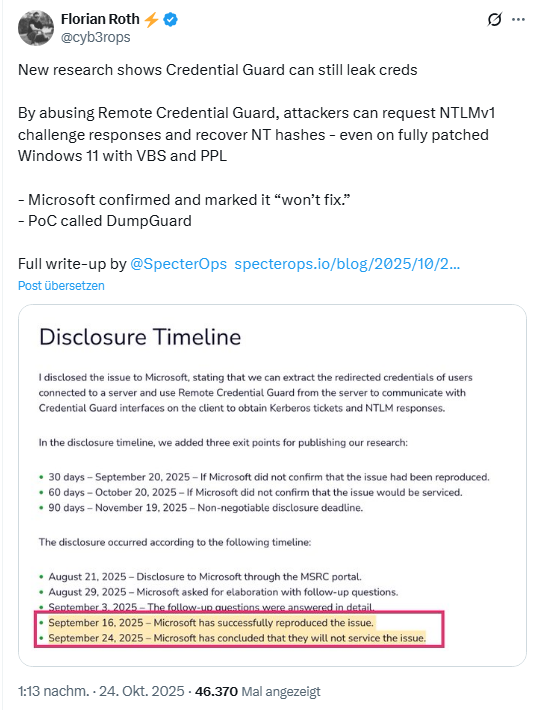

Leider scheint dies nicht immer zu funktionieren. Ich bin über nachfolgenden Tweet auf den Beitrag Catching Credential Guard Off Guard vom 23. Oktober 2025 gestoßen.

Die Botschaft des Tweets lautet, dass Sicherheitsforscher von SpecterOps bei Analysen zeigen konnten, dass Credential Guard weiterhin unter Windows Anmeldedaten preisgeben kann. Angreifer können durch Missbrauch des Remote Credential Guard NTLMv1-Challenge-Antworten anfordern und NT-Hashes wiederherstellen. Die Sicherheitsforscher haben das Szenario detailliert in ihrem Beitrag beschrieben.

Diese Angriffsart ist selbst auf vollständig gepatchten Windows 11-Systemen mit VBS und PPL (also dem sichersten aller Windows-Versionen) sowie unter Windows Server 2025 möglich. Nachdem das Problem an Microsoft im August 2025 gemeldet wurde, konnte das Unternehmen dies im September 2025 reproduzieren. Gegenüber den Sicherheitsforderungen hat Microsoft bestätigt, dass der Angriff funktioniert. Allerding hat Microsoft zum 24. September 2024 die Meldung des Problem mit "wird nicht behoben" gekennzeichnet und den Fall abgeschlossen. Die Forscher haben dann ein Proof of Concept (PoC) namens DumpGuard veröffentlicht.

Dieser Beitrag wurde unter Sicherheit, Windows abgelegt und mit Credential Guard, Sicherheit, Windows 11, Windows Server 2025 verschlagwortet. Setze ein Lesezeichen auf den Permalink.