Heute einige Sicherheits- und Störungsmeldungen, die mir die vergangenen Stunden und Tage untergekommen sind. Ein Leser fragte, ob Google gehackt worden sei – und die Nacht habe ich gesehen, dass eine Cybergruppe Google sowie T-Mobile als Opfer aufführt. Auch mit dabei: Die RedHat Repositories wurden gehackt. Und in USA wurden Admins der FEMA mutmaßlich gefeuert, weil eine Citrix-Sicherheitslücke einen Hack ermöglichte.

Heute einige Sicherheits- und Störungsmeldungen, die mir die vergangenen Stunden und Tage untergekommen sind. Ein Leser fragte, ob Google gehackt worden sei – und die Nacht habe ich gesehen, dass eine Cybergruppe Google sowie T-Mobile als Opfer aufführt. Auch mit dabei: Die RedHat Repositories wurden gehackt. Und in USA wurden Admins der FEMA mutmaßlich gefeuert, weil eine Citrix-Sicherheitslücke einen Hack ermöglichte.

Redhat Repository gehackt

Das inzwischen zu IBM gehörende Unternehmen Red Hat (engl. für: ‚roter Hut') ist ein US-Softwarehersteller mit Sitz in Raleigh, North Carolina, der unter anderem die weit verbreitete Linux-Distribution Red Hat Enterprise Linux (RHEL) vertreibt und am Fedora-Projekt beteiligt ist. Redhat, ist Opfer eines Hacks geworden.

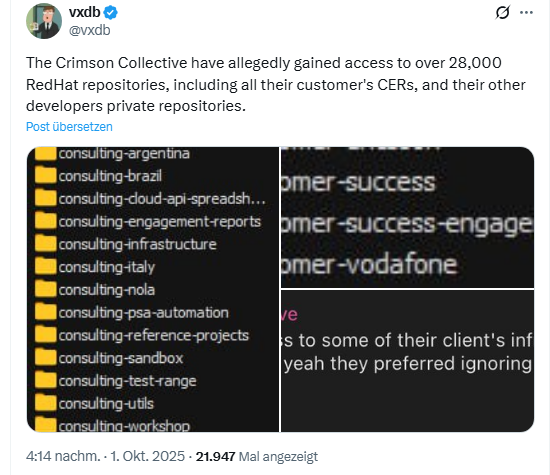

Die Nacht bin ich auf obigen Tweet gestoßen (ein Leser hat mich heute früh auch darauf hingewiesen – danke dafür), der angibt, dass das Crimson Collective behauptet, Zugriff auf über 28.000 (private) RedHat-Repositorys erhalten zu haben. Darunter sollen sich auch alle CERs (anhand des obigen Screenshots könnte CERs für 'Consulting Error Reports' stehen, diese Berichte enthalten oft Details über die Infrastruktur der Kunden) seiner Kunden und die privaten Repositories seiner 'anderen' Entwickler befinden. Andererseits heißt es in diesem Tweet, dass sich in den gestohlenen 28.000 privaten Repositories auch Anmeldedaten, CI/CD-Geheimnisse, Pipeline-Konfigurationen, VPN-Profile und Infrastruktur-Blueprints befinden sollen. Klingt alles nicht gut.

Die Kollegen von Bleeping Computer schreiben gerade, dass Redhat den Hack seiner GitHub-Präsenz bestätigt habe. "Red Hat ist über Berichte zu einem Sicherheitsvorfall im Zusammenhang mit unserem Beratungsgeschäft informiert und hat die erforderlichen Abhilfemaßnahmen eingeleitet." gab man gegenüber Bleeping Computer zu Protokoll.

Die Hacker gaben laut Bleeping Computer an, dass sie versucht hätten, Red Hat mit einer Erpressungsforderung zu kontaktieren. Sie erhielten aber eine Standard-Antwort, doch einen Schwachstellenbericht an das Sicherheitsteam zu senden. Dann versuchte die Cybergruppe das erstellte Ticket wiederholt an weitere Personen, darunter auch Mitarbeiter der Rechts- und Sicherheitsabteilung von Red Hat, zu schicken, so Bleeping Computer.

Noch ein Redhat-Klops

Die Nacht ist mir dann noch der folgende Tweet untergekommen, der auch nicht so sonderlich gut klingt. Demnach reicht ein einzelner Jupyter-Notebook-Benutzer könnte eine gesamte KI-Plattform kapern.

Ein Jupyter Notebook ist eine Open-Source-Webanwendung, mit der Data Scientists Dokumente erstellen und teilen können, die Live-Code, Gleichungen und andere Multimedia-Ressourcen enthalten. Hintergrund ist eine Sicherheitslücke (CVE-2025-10725) in Red Hat OpenShift AI. Red Hat OpenShift ist die IBM-Plattform zur Automatisierung repetitiver Aufgaben für Sicherheit, Bereitstellung & Lifecycle-Management. Und das AI dürfte für eine AI-Ergänzung stehen.

Dazu heißt es: In Red Hat Openshift AI Service wurde eine Schwachstelle CVE-2025-10725 entdeckt. Ein Angreifer mit geringen Berechtigungen, der Zugriff auf ein authentifiziertes Konto hat, beispielsweise als Datenwissenschaftler, der ein Standard-Jupyter-Notebook verwendet, kann seine Berechtigungen auf die eines vollständigen Cluster-Administrators erweitern.

Dadurch können die Vertraulichkeit, Integrität und Verfügbarkeit des Clusters vollständig kompromittiert werden. Der Angreifer kann sensible Daten stehlen, alle Dienste stören, sich zum vollständigen Cluster-Administrator hochstufen und die Kontrolle über die zugrunde liegende Infrastruktur übernehmen. Dadurch ist eine vollständige Übernahme der Plattform und aller darauf gehosteten Anwendungen möglich.

The Hacker News hat das Ganze in diesem Artikel präzisiert. Das Redhat Advisary zur Schwachstelle CVE-2025-10725 findet sich hier. Macht mehr in KI, haben sie gesagt, was kann da schon schief gehen.

Google, McDonald, Google von Scattered Spiders gehackt?

Die Tage erreichte mich bereits die Information einer ungenannt bleiben wollenden Quelle über eine private Nachricht, die kryptisch meinte, ich solle mal etwas Google beobachten. Es könnte sein, dass Google gehackt wurde, weil er glaubt, bei bestimmten Abrechnungsinformationen verdächtige Maßnahmen bemerkt zu haben. Details gab es aber keine – und ich habe es als Wasserstandsmeldung der Art "vage im Auge behalten" abgetan.

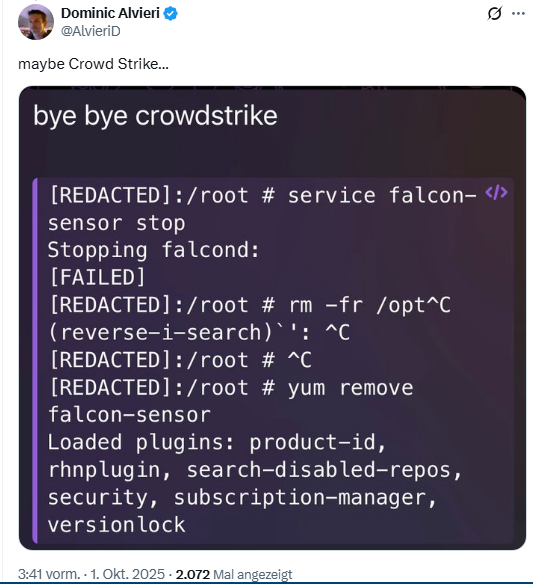

Die Nacht ist mir obiger Tweet von Cyber-Security-Analyst Dominic Alvieri, untergekommen, der möglicherweise ein weiteres Puzzleteil darstellt. Dort heißt es, dass die Cybergruppe Scattered Spiders demnächst mit einer neuen Leak-Seite auftauchen will. Als Opfer werden Google, T-Mobile, aber auch Dunkin' Donuts und McDonalds genannt.

Dunkin' Donuts hatte 2019 einen Vorfall und Mc Donalds war 2022 Opfer eines Angriffs. Zu Google gab es im Sommer Berichte, dass GMail-Konten gehackt wurden – was aber auf Nutzerfehler zurückzuführen war. Daher habe ich keine Ahnung, was Scattered Spider da leaken möchte und ob es neue Daten sind, die abgezogen wurden.

Alvieri vermutet in obigen Tweet, dass CrowdStrike die Schwachstelle gewesen sein könnte. Der Screenshot zeigt, wie ein Falcon Sensor abgeschaltet wird. Aber das Ganze ist äußerst vage.

Scans von Palo Alto Networks PAN-OS Global Protect

Laut nachfolgendem Tweet finden derzeit Scans von Palo Alto Networks PAN-OS Global Protect durch Angreifer statt. Es gebe einen deutlichen Anstieg von internetweiten Scans, die auf die kritische PAN-OS GlobalProtect-Sicherheitslücke (CVE-2024-3400) abzielen.

Es handelt sich bei CVE-2024-3400 um eine Command Injection-Schwachstelle in der GlobalProtect-Funktion der PAN-OS-Software von Palo Alto Networks für bestimmte PAN-OS-Versionen. Bestimmte Funktionskonfigurationen kann es einem nicht authentifizierten Angreifer ermöglichen, beliebigen Code mit Root-Rechten auf der Firewall auszuführen.

Ich hatte hier im Blog im April 2024 in den Beiträgen Neue Warnung vor Schwachstelle CVE-2024-3400 in Palo Alto Networks Firewalls und Warnung: Aktive Ausnutzung einer ungepatchten Schwachstelle CVE-2024-3400 in Palo Alto Networks Firewalls vor der Schwachstelle gewarnt. Im Beitrag Chinesische Hackergruppe Salt Typhoon greift weltweit (Telekommunikations-)Unternehmen an heißt es, dass die genannte Hackergruppe wohl auch die Schwachstelle für Angriffe ausnutze. Cyber Security News hat in diesem Artikel die entsprechenden Informationen über die aktuelle Kampagne zusammen gefasst.

Entlassungen nach FEMA-Hack über Citrix-Sicherheitslücke

Die Tage bin ich bei nextgov.com über den Artikel A Citrix vulnerability — suspected to have led to firings of multiple FEMA technology staff — enabled the breach, which let hackers pilfer data from FEMA servers connected to states at the southern border. gestolpert. Die FEMA (Federal Emergency Management Agency) ist die US-Behörde, die unserem Katastrophenschutz entspricht.

Der Artikel berichtet über einen Cybersicherheitsvorfall bei der Federal Emergency Management Agency (FEMA), bei dem es Hackern gelungen ist, Mitarbeiterdaten sowohl aus dem Katastrophenschutzamt als auch aus der US-Zoll- und Grenzschutzbehörde zu entwenden.

Der erste Angriff begann am 22. Juni 2025, als Hacker mit gestohlenen Anmeldedaten auf die virtuelle Desktop-Infrastruktur von Citrix innerhalb der FEMA zugreifen konnten. Die Daten wurden laut dem Screenshot von Servern der Region 6 gestohlen. Diese FEMA-Region umfasst Arkansas, Louisiana, New Mexico, Oklahoma und Texas sowie fast 70 Stammesnationen.

Der Hack soll später auch zur Entlassung von zwei Dutzend IT-Mitarbeitern der FEMA geführt haben. Das geht wohl aus internen Besprechungsnotizen und Angaben einer mit der Angelegenheit vertrauten Person hervor, schreibt das verlinkte Medium. Die Entlassungen der IT-Mitarbeiter der FEMA wurden am 29. August 2029, nach einer routinemäßigen Überprüfung der Systeme der Behörde bekannt gegeben, heißt es. Bei der Überprüfung wurde eine Schwachstelle entdeckt, "die es dem Angreifer ermöglichte, in das Netzwerk der FEMA einzudringen und die gesamte Behörde sowie die Nation als Ganzes zu gefährden", teilte das Ministerium für Innere Sicherheit damals mit. Im verlinkten Artikel werden den Entlassenen, betraf auch Führungskräfte, schwere Versäumnisse bei der IT-Sicherheit vorgeworfen.